¿Debería bloquear el ping y todo el protocolo ICMP en mi servidor o router?

Muchos administradores de redes y de sistemas piensan que el protocolo ICMP es un riesgo para la seguridad del sistema, por lo que siempre lo bloquean en el propio firewall. Si tenemos un router, podemos bloquear cualquier “ping” que venga desde la WAN a través de su cortafuegos, y si tenemos un servidor directamente conectado a Internet también podremos bloquearlo fácilmente.

De cara a la seguridad, es importante bloquear ciertos tipos de ICMP, pero no todos ellos, ya que este protocolo realiza una función fundamental en las redes de datos. Algunos tipos de ICMP permiten descubrir posibles problemas, y otros son esenciales para que la red funcione correctamente, sobre todo si estamos trabajando con IPv6 donde el uso de ICMPv6 es continuo.

Ping (Echo Request y Echo Reply)

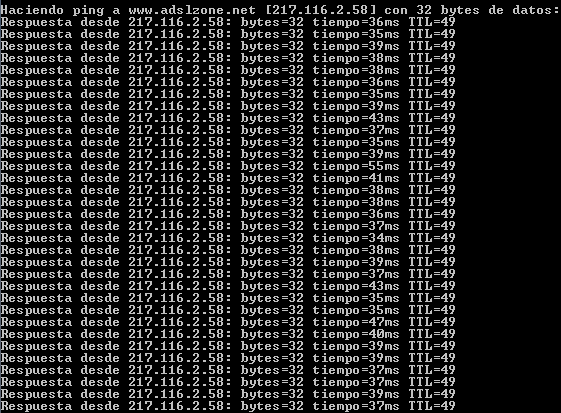

Este es el tipo de ICMP que nosotros utilizamos más, la popular herramienta ping nos permite saber si podemos llegar hasta un host remoto sin problemas, siempre y cuando dicho host remoto permita contestar a los diferentes pings.

¿Es recomendable desactivar el “ping” a través del Firewall?

- Si por ejemplo tienes un servidor donde alojas tu servidor web y tienes abierto el típico puerto 80, de nada te servirá desactivar el ping ya que a través del servicio web ya se sabe que “existes”. Conclusión: No deshabilites el ping en la WAN.

- Si no tienes ningún servicio corriendo o los tienes en puertos que no son los predefinidos, entonces sí es recomendable bloquear el ping, de esta manera un usuario remoto que intente hacer ping contra ti no recibirá contestación, y pensará que no hay ningún equipo en línea en ese momento y con esa IP pública. Conclusión: Sí sería recomendable desactivarlo para pasar desapercibido.

¿Si deshabilitamos el ping en la WAN eso significa que nosotros tampoco podremos hacer ping a otros hosts? Sí podremos hacer ping, siempre y cuando filtremos en el firewall correctamente el protocolo ICMP, por ejemplo si nuestro firewall es iptables podemos hacer lo siguiente:

iptables -A INPUT -p icmp --icmp-type echo-request -j DROP

Esta regla para IPv4 bloquea en el firewall cualquier “ping” entrante, de tal forma que pasaremos desapercibidos pero nosotros sí podremos hacer ping sin problemas (siempre y cuando no tengamos otra regla de DROP en los cortafuegos o política de DROP sin ninguna regla específica de ACCEPT).

Lo que sería recomendable es bloquear el ping en la WAN, pero no en la LAN, porque si lo bloqueamos en la LAN ya no podremos hacer el típico “ping 192.168.1.1” a nuestro router. Por último, debemos tener en cuenta que permitir el ICMP consume recursos de los dispositivos, por tanto sería interesante que limitéis el número de ICMP que podéis recibir en, por ejemplo, un minuto, de esta manera el resto de ICMP se descartarán.

Otros tipos de ICMP importantes

Otros tipos de mensajes ICMP muy importantes es por ejemplo el de “Fragmentation Required” para IPv4 y también el de “Packet Too Big” para IPv6. Estos dos son fundamentales para que una comunicación funcione adecuadamente, ya que el protocolo ICMP se encarga de avisar de posibles fallos a nivel de MTU y MSS de TCP, y avisa para que se ajusten correctamente los valores. Si deshabilitamos todo el ICMP, podríamos tener problemas de comunicación con Internet u otros equipos de la red.

La conocida herramienta traceroute también utiliza el protocolo ICMP para ver los saltos que da un paquete entre diferentes routers, si bloqueamos el ICMP de tipo Time Exceed cualquiera que haga un traceroute sufrirá los típicos * * que aparece cuando no llegamos a los diferentes host. Si tenemos un servidor podemos bloquearlos para que no lleguen a nosotros, pero si tenemos un router y eres el administrador de una pequeña red o ISP, podría interesarte habilitarlo para descubrir posibles fallos en las rutas.

De cara a IPv6, como todos sabéis se utiliza NDP (Neighbour Discovery Protocol) y SLAAC, y estos dos protocolos utilizan mensajes RS, RA, NS y NA que usan el protocolo ICMPv6. Si bloqueamos el protocolo entero, tendremos graves problemas en la red con IPv6, es recomendable habilitarlos de cara a la red local, aunque sí es recomendable bloquearlos de cara a la WAN.

Os recomendamos acceder a la web shouldiblockicmp donde encontraréis explicaciones más específicas sobre por qué no es recomendable bloquear todo ICMP.

Via: www.redeszone.net