¿Sabes mucho sobre redes Wi-Fi? Resolvemos el test de la Oficina de Seguridad del Internauta

La Oficina de Seguridad del Internauta (OSI) ha publicado un test con 10 preguntas sobre las redes Wi-Fi. ¿Serás capaz de acertar todas y cada una de las preguntas que nos hacen? Hoy en RedesZone os proponemos realizar este test, y además, te decimos las respuestas correctas con una justificación más detallada de lo que hace el propio OSI al final del test.

El test sobre redes Wi-Fi: ¿Qué sabes sobre las redes Wi-Fi?

Este test, como hemos dicho anteriormente, tiene un total de 10 preguntas, algunas de ellas de “verdadero” y “falso”. Podéis acceder al test directamente desde aquí:

Respuestas correctas y justificación

1. Ocultar el nombre de tu red, también conocido como SSID, es una práctica de seguridad infalible.

Actualmente no sirve de nada ocultar el nombre de nuestra red. A nivel de sistema operativo como Windows o dispositivos móviles sí es cierto que no veremos las redes ocultas, no obstante, suites de auditoría como Aircrack-ng sí pueden ver estas redes “ocultas” sin ningún problema ya que las tarjetas se ponen en modo “monitor” capturando todos los datos que viajan a través de aire, y por supuesto, podremos atacarlas como si su nombre estuviera visible.

De cara a la seguridad, sirve de muy poco ocultar el SSID, de hecho, es posible que tengamos problemas de conectividad con algunos dispositivos inalámbricos como cámaras IP, enchufes inteligentes o dispositivos móviles si ocultamos el SSID.

2. Podemos conectarnos con tranquilidad a una red Wi-Fi pública siempre y cuando no nos registremos en la web de nuestro banco para revisar los últimos movimientos bancarios.

Por seguridad, nunca deberíamos conectarnos a redes Wi-Fi públicas para absolutamente nada. Al ser una red Wi-Fi pública, desconocemos totalmente qué medidas de seguridad ha incorporado el administrador, o si están monitorizando todo nuestro tráfico, haciendo un gran “Man In The Middle” a todas las conexiones.

Al ser redes Wi-Fi públicas, otros usuarios también estarán conectados a la misma a través del punto de acceso, si no se han tomado las medidas de seguridad pertinentes, dichos usuarios podrían atacar nuestro equipo montando un Proxy y haciendo ataques ARP Spoofing para que todo nuestro tráfico pase antes por dicho usuario malicioso. Dicho usuario malicioso podría no solo capturar todos los paquetes, sino también modificarlos al vuelo. Si usamos HTTPS tampoco estamos a salvo, ya que hay ataques como SSLStrip que son capaces de “levantarlo”, a no ser que las webs visitadas tengan HSTS y las hayamos visitado anteriormente, y dicha cookie esté en nuestro navegador indicándole que solo se conecte a dicha web por HTTPS y no por HTTP.

3. Las redes Wi-Fi públicas que están protegidas con un nombre de usuario y contraseña son seguras. Las peligrosas son las que no requieren un proceso de autenticación.

En general estas redes Wi-Fi tampoco son seguras, si por ejemplo la red inalámbrica no usa protocolos como WPA2 podremos capturar todos los paquetes al vuelo, además, que incorpore un portal cautivo no nos proporciona seguridad, únicamente autenticación.

Por ejemplo, la red Wi-Fi de eduroam sí es segura, además de utilizar usuario y clave para autenticarnos, utiliza EAP-TTLS y otros protocolos para consultar la identidad contra el servidor RADIUS de la organización, y por supuesto un certificado de autoridad para que en caso de que nos hagan un Man In The Middle, detectarlo rápidamente ya que la CA generada por el usuario malintencionado no se corresponde con nuestro certificado, por lo que el dispositivo móvil no se conecta. Además, podremos utilizar WPA2-Enterprise con cifrado AES para cifrar nuestras comunicaciones.

4. Conectarse a una red WIFI pública es peligroso sólo si se hace desde ordenadores de sobremesa o portátiles. Los smartphones y tablets no corren ningún riesgo.

El peligro es exactamente el mismo, pérdida de privacidad, ataques Man In The Middle para capturar y/o modificar los datos al vuelo, malware dirigido a la víctima etc.

5. Existen diferentes métodos de cifrado disponibles a la hora de conectarnos y usar una red WIFI. Debemos asegurarnos que nuestro router tiene configurado el método WPA2 por considerarse el más seguro actualmente.

WPA2 con cifrado AES es la opción más segura. Si utilizamos PSK (Pre-Shared Key) es recomendable que la clave tenga unos 15 o más caracteres, podremos poner desde 8 caracteres hasta 63 caracteres como máximo. También es recomendable ajustar el parámetro de “Group key Interval” a 3600 segundos para que las claves de sesión se renueven cada hora. Si utilizamos “Enterprise” o un servidor RADIUS, nos autenticaremos contra dicho servidor RADIUS con nuestros credenciales de usuario.

6. Para facilitarnos el trabajo, todos los routers traen por defecto una configuración segura. No es necesaria ninguna acción por nuestra parte.

Actualmente en la mayoría de routers viene activado el protocolo WPS (Wi-Fi Protected Setup), el cual es recomendable deshabilitarlo, sobre todo si permite acceso por PIN y no solo por botón. Desde RedesZone recomendamos siempre deshabilitarlo por seguridad.

Respecto a la clave WPA por defecto de los routers, en teoría son algoritmos seguros de los que no se conoce el patrón, no obstante, la historia reciente de los routers de operadores nos dice que finalmente se terminan adivinando, por tanto, es muy recomendable cambiar la contraseña Wi-Fi a una totalmente personalizada por nosotros.

Otras recomendaciones de seguridad pasarían por cambiar la contraseña de administración del router y deshabilitar la administración remota del router, en caso de que no la vayamos a utilizar.

7. Cualquier acción ilegal que se desarrolle desde nuestra red WIFI estará asociada a nosotros, por tanto, en caso de denuncia, podemos vernos envueltos en problemas.

Sí, es cierto, ya que el usuario que haya realizado una acción ilegal lo habrá hecho con nuestra dirección IP pública, una IP que nos identifica a nosotros, por lo que las Fuerzas y Cuerpos de Seguridad del Estado irán primero a por nosotros y nos investigarán. Tendremos que demostrar que nosotros no hemos sido, que no tenemos ningún conocimiento de los actos delictivos y que por tanto, no somos los autores.

Si proteges bien tu red inalámbrica Wi-Fi con las recomendaciones anteriores, no tendrás ningún problema de este estilo.

8. ¿Es ilegal conectarse a una red WiFi privada, protegida y sin autorización expresa del propietario aunque sólo sea para visitar alguna página web, consultar perfiles de redes sociales o leer el correo electrónico?

Según la ley, es denunciable utilizando la vía administrativa únicamente, alegando por parte del usuario afectado que está sufriendo un perjuicio en el ancho de banda contratado.

9. Una de las formas de saber si alguien está utilizando nuestra conexión WIFI es apagar completamente todos nuestros equipos y dispositivos inalámbricos (Smartphone, tablets, etc.) y comprobar el parpadeo de las luces del router.

Es una de las formas para hacerlo, pero en muchas ocasiones parpadean porque envían frames al aire, depende de cómo esté programado el firmware, por lo que no es una solución 100% defectiva.

Lo más sencillo es utilizar aplicaciones o programas para detectar todos los equipos que haya en nuestra red local doméstica. Normalmente los routers incorporan un menú para ver todos los equipos conectados a él, aunque los más básicos no lo incorporan.

- Programas de PC para saber quién se conecta a tu WiFi

- Programas de Android para saber quién se conecta a tu WiFi

10. Alguien conectado a la misma red WiFi pública que nosotros podría espiar nuestras comunicaciones.

Sí, sin lugar a dudas es la forma más fácil de espiar a alguien, interceptar sus comunicaciones e incluso modificarlas al vuelo.

Bonus: ¿Cómo conectarnos a redes Wi-Fi públicas de manera segura?

Las únicas formas de conectarnos de manera segura a redes Wi-Fi públicas es:

- Haciendo uso de un servidor Proxy TLS para que todas las comunicaciones vayan primero a dicho servidor Proxy de manera cifrada.

- Haciendo SSH Tunneling

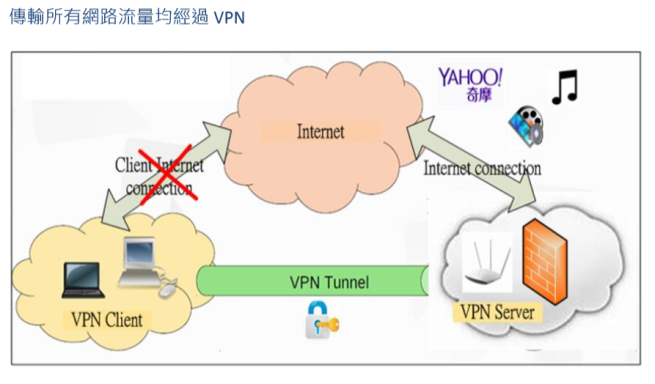

- Conectándonos a un servidor VPN, tanto instalado por nosotros en nuestro hogar como comercial (ojo con las VPN de terceros y su seguridad).

Cada vez más fabricantes de routers como ASUS, D-Link, Edimax, TP-Link o NETGEAR incorporan servidores VPN en sus routers, ideal para conectarnos de forma segura a Internet a través de las redes Wi-Fi públicas, ya que todo el tráfico irá completamente cifrado hasta nuestro servidor, y desde ahí a Internet:

Os recomendamos acceder a nuestra sección de redes y de seguridad informática donde encontraréis una gran cantidad de tutoriales.

Via: www.redeszone.net

Reviewed by Zion3R

on

12:14

Rating:

Reviewed by Zion3R

on

12:14

Rating: