Archimedes: la herramienta para hackear redes LAN que usaba la CIA

Como cada viernes, Wikileaks ha revelado hoy una de las nuevas herramientas de hacking de la CIA dentro de la iniciativa Vault 7. Estos documentos han revelado ya cientos de vulnerabilidades en productos y sistemas operativos de Microsoft, Apple o Google, las cuales utilizaba la CIA para hackear a supuestos enemigos de EE.UU.

Archimedes: la herramienta para hackear redes LAN de la CIA

La herramienta que hoy ha sido revelada por parte de Wikileaks fue bautizada por la CIA como Archimedes. Ésta tenía como fin atacar un ordenador dentro de una red LAN (Local Arena Network), normalmente utilizada en oficinas o en cualquier tipo de red de ordenadores comunicados localmente en un mismo sitio.

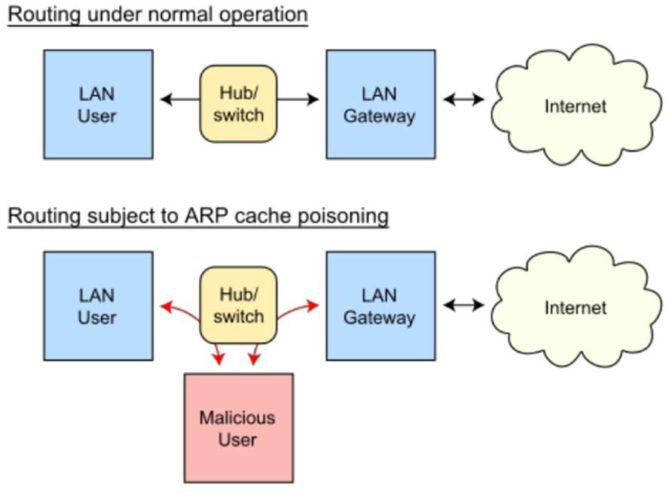

Archimedes era básicamente un malware que permitía redirigir el tráfico de un ordenador perteneciente a la red LAN a través de un ordenador infectado con el malware y controlado por la CIA. En concreto, se redirigía al navegador del ordenador objetivo a un servidor falso, mientras que la sesión de navegación parecía totalmente normal a ojos del ordenador infectado. Básicamente, un ataque man-in-the-middle con capacidad de redirección de tráfico HTTP.

En los documentos que Wikileaks ha filtrado se ilustra cómo funcionaba el sistema, el cuál podía ejecutarse incluso en entornos considerados como “seguros” o “protegidos”. El primer manual de uso de la herramienta fue creado el 18 de diciembre de 2012, con varias actualizaciones hasta la versión 1.3, con fecha del 13 de enero de 2014.

Windows XP, Windows Vista y Windows 7, afectados

A su vez, el propio malware Archimedes es una actualización de otra herramienta que anteriormente era conocida como Fulcrum, que llegó a alcanzar su versión 0.6.2 y cuyo último manual fue publicado el 5 de diciembre de 2011, algo más de un año antes de que Archimedes viera la luz.

La propia CIA asegura en el manual de Fulcrum que la herramienta no es un exploit ni un gusano, ya que no permite la ejecución de código arbitrario en una máquina remota ni utiliza una escalada de privilegios. La herramienta tampoco se replica a sí misma ni funcionará una vez la conexión haya salido del router; es decir, que sólo funciona en redes locales. En resumen, la herramienta simplemente redirige el tráfico del ordenador atacado a la URL que el atacante elija.

En el manual original de Fulcrum podemos ver que la herramienta era compatible con todas las versiones de Windows XP y posteriores, incluyendo los parches lanzados hasta el momento del lanzamiento de la última versión. Esto incluía también a Windows Vista y a Windows 7. Aunque las actualizaciones que recibió Archimedes no mencionan la compatibilidad, es de esperar que las versiones posteriores ofrecieran compatibilidad con Windows 8 y 8.1, y quien sabe si posteriormente también con Windows 10.

En el adendum de Archimedes 1.3, Wikileaks ha añadido también los hashes de los archivos utilizados para ejecutar el malware, de tal manera que las compañías de antivirus puedan añadirlos para su detección y así poder estar protegidos ante estos ataques.

Via: www.adslzone.net

Reviewed by Zion3R

on

8:44

Rating:

Reviewed by Zion3R

on

8:44

Rating: