El protocolo móvil SS7 ha permitido que vacíen cuentas bancarias

Cada vez utilizamos más las redes móviles, especialmente desde los dispositivos móviles. Estas redes son cada vez más rápidas y más seguras, al menos, a corta distancia, sin embargo, para poder funcionar a gran estala, especialmente a nivel intercontinental, debemos utilizar protocolos de comunicación muy complejos y, además, muy antiguos que, con el paso del tiempo, se han vuelto obsoletos e inseguros, como es el caso del protocolo SS7, quien ha sido responsable de uno de los mayores robos bancarios más recientes.

El protocolo SS7, conocido también como sistema de señalización por canal común n.º 7, es un conjunto de protocolos de señalización telefónica creado en los años 80 y utilizado en todo el mundo para el establecimiento y la finalización de llamadas, aunque también es muy utilizado con otros fines, como la traducción de números, la tarificación pre-pago y el envío de mensajes cortos SMS.

Durante muchos años, expertos de seguridad han estado informando de una serie de vulnerabilidades en este protocolo que podía permitir a usuarios malintencionados hacerse con información sobre otros usuarios o redirigir llamadas y mensajes a otros dispositivos. Tras tantos avisos ignorados, finalmente lo que los expertos temían se ha hecho realidad.

Hace algunas horas, la empresa de telecomunicaciones alemana O2 ha confirmado que las cuentas bancarias de algunos de sus clientes se han visto comprometidas a través de sus redes móviles y han sido vaciadas por un grupo de piratas informáticos que se han provechado de este protocolo.

La culpa, además de SS7, es del sistema 2FA utilizado por el banco

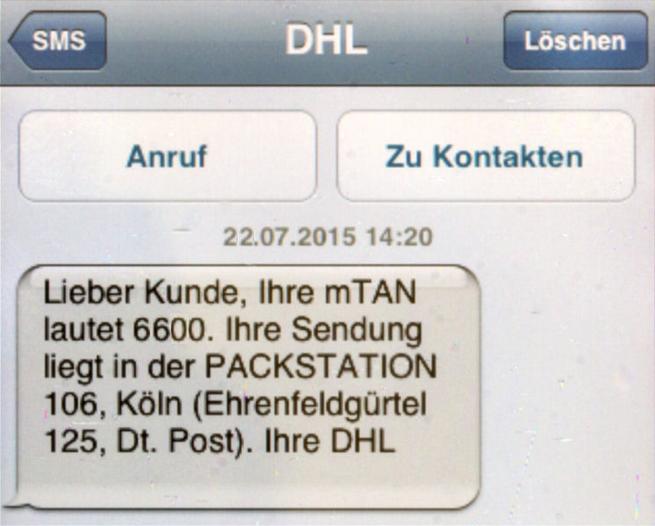

Los piratas informáticos se han aprovechado de la vulnerabilidad en este protocolo para hacerse con los códigos de doble autenticación de los clientes. Los bancos afectados contaban con una medida de seguridad a través de la cual se enviaba a los móviles de los usuarios un código de verificación que debían introducir en la página antes de hacer transferencias.

Al enviarse este código a través de SMS, la vulnerabilidad en el canal SS7 ha permitido a los ladrones hacerse con ellos y autorizar todas las transferencias a otras cuentas. Si los bancos hubieran utilizado otro sistema de verificación en vez de un 2FA basado en SMS como Google Authenticator, por chapucero que parezca, esto no hubiera ocurrido.

En varias ocasiones hemos explicado que una doble autenticación se basa en tener que introducir un código que no sabemos pero podemos generar, no que podamos recibir, y mucho menos a través de sistemas inseguras que viajan, además, sin cifrado alguno como es el SMS. Y esta es una prueba más de la inseguridad de este protocolo.

Una vez confirmada la primera explotación de las debilidades, los esfuerzos por solucionarlas se van a intensificar, especialmente en Europa, al ser Alemania el primer país públicamente afectado por estos fallos, aunque los cambios deberían llegar a todo el mundo ya que, ahora que se ha demostrado la debilidad de este sistema, muchos grupos de piratas informáticos van a empezar a atacarlo de forma masiva.

¿Crees que, además de solucionar las debilidades del protocolo SS7, se deberían dejar de utilizar sistemas 2FA basados en redes inseguras?

Via: www.redeszone.net

Reviewed by Zion3R

on

11:06

Rating:

Reviewed by Zion3R

on

11:06

Rating: