JackIt: Así convierten los receptores “Unifying” de los ratones en troyanos

Si algo es seguro en cuanto a la seguridad informática de los sistemas y dispositivos modernos es que, aunque se sepa de una vulnerabilidad, mientras no existan pruebas que demuestren que, de verdad, puede ser explotada (y se facilite su correspondiente exploit, tanto de forma privada como pública en GitHub), las desarrolladoras nunca se preocupan en solucionar estos fallos. Además, muchas de las vulnerabilidades tampoco aparecen en los tests de seguridad, lo que obliga a los expertos de seguridad a crear exploits que demuestren la inseguridad de distintos componentes de software o hardware, y es así como ha nacido JackIt, un exploit que demuestra la técnica de secuestro de ratones, o Mousejack.

Mousejack es un conjunto de vulnerabilidades que afecta a un gran número de ratones y dispositivos inalámbricos y que, con un software específico (exploit) puede permitir a un atacante tomar el control de cualquier teclado o ratón inalámbrico de forma remota.

JackIt es un exploit específico creado para aprovecharse de las vulnerabilidades Mousejack. Este exploit demuestra cómo un gran número de ratones inalámbricos son vulnerables a estos ataques informáticos. Tal como nos explican los investigadores, podemos encontrar dispositivos vulnerables desde en ratones de Microsoft, como los Sculpt Ergonomic, Wireless Mobile 4000 o el Wireless Mouse 5000 hasta en prácticamente cualquier ratón Logitech que cuente con un receptor Unifying.

Estos vectores de ataque afectan tanto a sistemas Windows como sistemas macOS. De momento, en Linux, no se han hecho funcionar (aunque eso no significa que no sea vulnerable).

Cómo funcionan estos ataques informáticos que nos permiten secuestran los ratones y convertirlos en troyanos

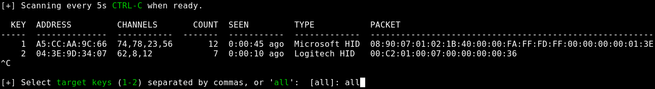

Para poder llevar a cabo este tipo de ataques es necesario contar con un dispositivo USB, llamado SeeedStudio Crazyradio PA, y una antena receptora. Este dispositivo cuesta en torno a 30 dólares y se trata de un transmisor de radio de 2.4 Ghz. Una vez tenemos este transmisor, gracias a la última versión de su firmware, este es capaz de funcionar de forma promiscua, es decir, siendo capaz de capturar, modificar e inyectar paquetes dentro del espectro de radio a su alrededor.

Todo el software necesario para poder llevar a cabo este tipo de ataques podemos encontrarlo en el siguiente enlace. Este software, junto al dispositivo de radio, será capaces de detectar e identificar los dispositivos vulnerables a su alcance. Una vez identificado, es necesario utilizar una serie de scripts (similares a los de los dispositivos Rubber Ducky) para tomar el control del dispositivo.

Una vez se tiene ya el control sobre el dispositivo, se puede utilizar este vector de ataque, por ejemplo, para ejecutar comandos en PowerShell e incluso para instalar un troyano y poder controlarlo de forma remota desde un ordenador cercano como si se tratase de un servidor C&C.

Cómo protegernos de estos ataques informáticos

Si queremos asegurarnos de que nadie puede hackear nuestro ratón y utilizarlo para controlar de forma remota nuestro sistema, lo mejor es utilizar ratones cableados o conectados a nuestro ordenador a través de otros protocolos, como Bluetooth, que no sean tan vulnerables como los radioenlaces de 2.4Ghz.

De todas formas, si queremos estar seguros de que nadie puede hackear nuestro ratón, incluso aunque utilicemos ratones inalámbricos vulnerables, debemos asegurarnos de utilizar la última versión del firmware en los ratones Logitech y, además, tener instalado el parche KB3152550 en nuestro sistema Windows, un parche que lleva disponible desde 2016.

¿Qué opinas de esta sencilla forma de secuestran ratones inalámbricos y utilizarnos para controlar un sistema de forma remota?

Via: www.redeszone.net

Reviewed by Zion3R

on

6:32

Rating:

Reviewed by Zion3R

on

6:32

Rating: