A Intel le crecen los enanos: descubierta otra grave vulnerabilidad en sus procesadores

Intel no da abasto. Si hace tan sólo una semana comentábamos una grave vulnerabilidad de Intel IME a través del puerto USB, la compañía ha publicado ahora un nuevo fallo que ha analizado a raíz de informes de diversas vulnerabilidades que afectan a sus procesadores más recientes, incluyendo los de sexta, séptima y octava generación.

Enésima vulnerabilidad en Intel Management Engine

Esta vulnerabilidad, descubierta en mayo, afecta al sistema de gestión remota Intel Management Engine (IME). Este sistema permite, por ejemplo, que un técnico informático de una empresa acceda de manera remota a los ordenadores o servidores para poder repararlos sin tener que estar usándolos físicamente. IME tiene acceso a casi todos los datos de un ordenador, incluyendo la memoria del sistema y los adaptadores de red.

Esto también permite a un hacker realizar esa gestión remota sin permiso del usuario. Intel, después de analizarlo, ha informado de que estos fallos podrían poner en peligro a millones de procesadores sus últimas plataformas, tanto para consumidores como para servidores.

En concreto, las herramientas de IME afectadas son Server Platform Services (SPS) y Trusted Execution Engine (TXE). La vulnerabilidad más grave, identificada como CVE-2017-5705, permite realizar un desbordamiento de búfer en el kernel que permite a un hacker con acceso local al ordenador cargar y ejecutar código a escondidas del usuario y del sistema operativo, al funcionar a un nivel más cercano al hardware. Otro fallo (CVE-2017-5708) permite, a través de varios bugs, acceso no autorizado a contenido restringido.

Afectados los procesadores más populares de la compañía

Los sistemas afectados son aquellos que utilizan el firmware de IME con versión 11.0.x.x, 11.5.x.x, 11.6.x.x, 11.7.x.x, 11.10.x.x y 11.20.x.x. Los productos afectados son:

- 6th, 7th & 8th Generation Intel® Core™ Processor Family

- Intel® Xeon® Processor E3-1200 v5 & v6 Product Family

- Intel® Xeon® Processor Scalable Family

- Intel® Xeon® Processor W Family

- Intel® Atom® C3000 Processor Family

- Apollo Lake Intel® Atom Processor E3900 series

- Apollo Lake Intel® Pentium™

- Celeron™ N and J series Processors

El principal problema de IME es que, además de que constantemente se están descubriendo vulnerabilidades en él, es que no se puede desactivar por parte del usuario. Para arreglar este fallo, es recomendable que actualicéis el software de vuestra placa base consultando la web de vuestro fabricante, el cual incluye los parches que se aplican al procesador (bajo el nombre de Intel Management Engine driver). El listado de firmwares que arreglan estos fallos son los siguientes, destacando el Intel® ME 11.8.50.3425 para los procesadores Intel de sexta, séptima y octava generación:

- 6th Generation Intel® Core™ Processor Family: Intel® ME 11.8.50.3425

- 6th Gen X-Series Intel® Core™Processor: Intel® ME 11.11.50.1422

- 7th Generation Intel® Core™ Processor Family: Intel® ME 11.8.50.3425

- 7th Gen X-Series Intel® Core™Processor: Intel® ME 11.11.50.1422

- 8th Generation Intel® Core™ Processor Family: Intel® ME 11.8.50.3425

- Intel® Xeon® Processor E3-1200 v5 Product Family:

- Intel® ME 11.8.50.3425

- Intel® SPS 4.1.4.054

- Intel® Xeon® Processor E3-1200 v6 Product Family

- Intel® ME 11.8.50.3425

- Intel® SPS 4.1.4.054

- Intel® Xeon® Processor Scalable Family

- Intel SPS 4.0.04.288

- Intel® ME 11.21.50.1424

- Intel® Xeon® Processor W Family: Intel® ME 11.11.50.1422

- Intel® Atom® C3000 Processor Family: Intel® SPS 4.0.04.139

- Apollo Lake Intel® Atom Processor E3900 series: Intel® TXE Firmware 3.1.50.2222– Production version release

- Apollo Lake Intel® Pentium™: Intel® TXE Firmware 3.1.50.2222– Production version release

- Celeron™ N series Processors: Intel® TXE Firmware 3.1.50.2222– Production version release

- Celeron™ J series Processors: Intel® TXE Firmware 3.1.50.2222– Production version release

Si tienes un portátil u ordenador OEM será tu fabricante quien lance el parche. La compañía irá actualizando este enlace con los parches de cada fabricante.

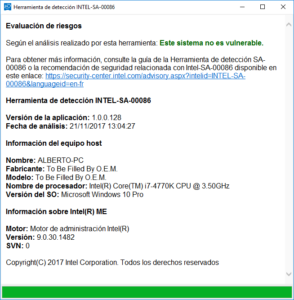

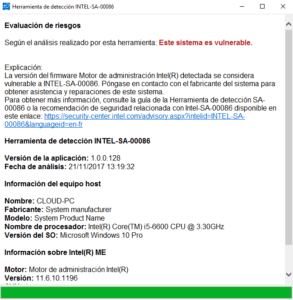

Para comprobar si tu ordenador está afectado, Intel ha lanzado una herramienta de detección. Una vez la descarguéis, id a la ruta SA00086_Windows\DiscoveryTool.GUI, y ejecutad Intel-SA-00086-GUI.exe.

Via: www.adslzone.net

Reviewed by Zion3R

on

13:30

Rating:

Reviewed by Zion3R

on

13:30

Rating:

![[HTB write-up] Apocalyst](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgWYJ3g-N6FS3AQ_Gp9GSCTY0iz0IkA-rF03BJFkDFeF0iJ6llJajRtoITdp_6r44vxpujAnVSBG7jazYC8KgX2-UCH_97XlG10zpeSaign8fRgXdpWFX8Eztcg3SNEN8tZpQRfs1rMrh3G/s72-c/apocalyst01.png)