Hive: así controlaba la CIA su malware y se hacía pasar por Kaspersky

En los últimos meses, Wikileaks ha ido filtrando diversas herramientas de hackeo y malware que utilizaba la CIA, en lo que fue bautizado como el programa Vault 7. Ese programa de filtraciones llegó a su fin, y ahora ha dado comienzo Vault 8 con una gran diferencia con respecto a su predecesor: Wikileaks revela ahora también los archivos para poder usarlos, y lo estrena con Hive.

Hive: el programa para controlar el malware de la CIA

Hive el primer programa del que Wikileaks va a revelar el código fuente, y va a venir seguido de otros muchos. Esto permitirá conocer más de cerca cómo funciona la estructura interna de las herramientas de la CIA. La organización de Assange se ha asegurado de que no existe ninguna vulnerabilidad de día cero en la herramienta para evitar lo que ocurrió con las filtradas de la NSA, y que dieron lugar a todo el escándalo de ransomware de WannaCry.

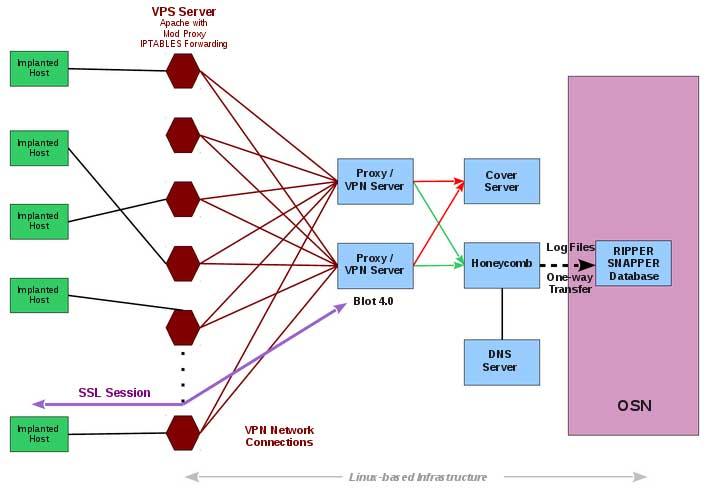

Hive, o Project Hive, consiste en un componente muy importante de la estructura de la CIA, y que utilizaban para controlar de manera remota el malware con el que infectaban ordenadores. Básicamente, es la herramienta de C&C (Command and control) que le envía al malware los comandos que tiene que ejecutar, y que gestiona el envío de archivos robados del ordenador infectado hacia los servidores de la CIA.

Se escondía en webs fácilmente accesibles, y se hacía pasar por Kaspersky

La herramienta estaba diseñada para ser indetectable, con todo lo que hacía medido al milímetro. La comunicación se hacía a una página web pública falsa que a su vez daba lugar a una comunicación de varias capas a través de un VPN para evitar conocer el destino de la información. En el caso de que un usuario se topase por accidente con la página web de comunicación, su aspecto era el de una web normal y no daba pista a imaginar que pudiera ser de la CIA. Incluso era muy difícil atribuírselo a la CIA mirando sólo los métodos de comunicación con los servidores que usan.

Para evitar ser detectado por administradores de red, el malware usaba certificados digitales falsos. Entre ellos se incluía un certificado falso para el antivirus Kaspersky, que pretendía estar firmado por Thawte Premium Server CA, Cape Town. Gracias a esto, si una empresa o usuario infectado por el malware analiza el código que sale de su ordenador o red, es fácil que atribuya los datos filtrados a entidades como Kaspersky en lugar de la CIA. ¿Os suena?

Wikileaks ha abierto Vault 8 con esta filtración, la cual incluye el programa con todo su código fuente para que cualquiera (periodistas, informáticos y expertos forenses) puedan descargarlo, analizarlo, y ver cuáles eran sus funcionalidades.

Via: www.adslzone.net

Reviewed by Zion3R

on

6:10

Rating:

Reviewed by Zion3R

on

6:10

Rating: