Todos los juegos de Blizzard son vulnerables a DNS Rebinding y pueden permitir la ejecución de código remoto

Hoy en día, la mayoría de los juegos de PC cuentan con un software que permite a la desarrolladora actualizarlos y configurarlos de forma remota para mejorar la experiencia de juego de los usuarios. Esto es muy útil en la mayoría de los casos ya que nos permite olvidarnos, por ejemplo, de tener que guardar un DVD con el juego o descargar los parches manualmente, ya que todo se hace a través del correspondiente agente, sin embargo, en caso de que este agente tenga alguna vulnerabilidad puede suponer un peligro para los usuarios que a diario utilizan este software, como le ha ocurrido a Blizzard.

Todos los juegos de Blizzard se instalan a través de una herramienta llamada Blizzard Update Agent, herramienta que, según las métricas de la propia desarrolladora, tiene más de 500 millones de usuarios activos al mes. Esta herramienta se encarga de crear en el equipo un servidor RPC escuchando en el puerto 1120 y acepta todo tipo de comandos para instalar, desinstalar actualizar y realizar cambios en la configuración del equipo.

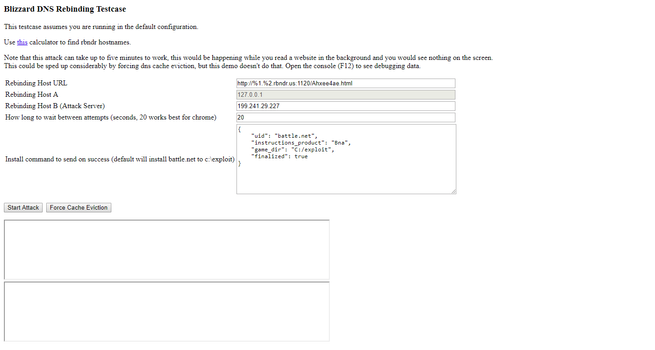

El problema es que esta herramienta funciona sin necesidad de ningún tipo de autorización, aunque sí comprueba que el tráfico venga de una fuente que esté autorizada para establecer comunicaciones. Por ello, si un atacante lleva a cabo un ataque DNS Rebinding en un equipo es posible que logre hacerse pasar por un nombre de dominio autorizado y ejecutar código en los sistemas de cualquier usuario que tenga instalado cualquier juego de Blizzard.

En el siguiente enlace podemos ver una prueba de este ataque en cuestión.

Tras varios nuevos correos por parte de Google Project Zero, y de demostrar que el parche que habían implementado era totalmente irrelevante, Blizzard ha confirmado a este grupo de investigadores de seguridad que están trabajando ya en un parche en condiciones que solucione la vulnerabilidad en Blizzard Update Agent.

Otros muchos juegos pueden estar afectados por la misma vulnerabilidad de Blizzard

Google Project Zero ha demostrado este fallo se seguridad en el cliente de descarga y actualizaciones de Blizzard, sin embargo, es muy probable que otras plataformas similares también estén afectadas por este problema. Por ello, el investigador de seguridad de Google Project Zero ha asegurado que, a partir de la semana que viene, empezará a comprobar si juegos famosos, con más de 100 millones de instalaciones, también están afectados.

Sin ir más lejos, la teoría dice que cualquier actualizador basado en un navegador web, como Steam, Origin o uPlay, entre otros, puede tener la misma vulnerabilidad y estar poniendo los equipos de los usuarios en peligro. Ahora solo queda probar si en la práctica también es así.

¿Sueles jugar a juegos de Blizzard?

Via: www.redeszone.net

Reviewed by Zion3R

on

5:07

Rating:

Reviewed by Zion3R

on

5:07

Rating:

![[HTB write-up] Apocalyst](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgWYJ3g-N6FS3AQ_Gp9GSCTY0iz0IkA-rF03BJFkDFeF0iJ6llJajRtoITdp_6r44vxpujAnVSBG7jazYC8KgX2-UCH_97XlG10zpeSaign8fRgXdpWFX8Eztcg3SNEN8tZpQRfs1rMrh3G/s72-c/apocalyst01.png)