¿Utilizas el cliente de descargas torrent MediaGet? Puede que tu ordenador esté infectado por un troyano

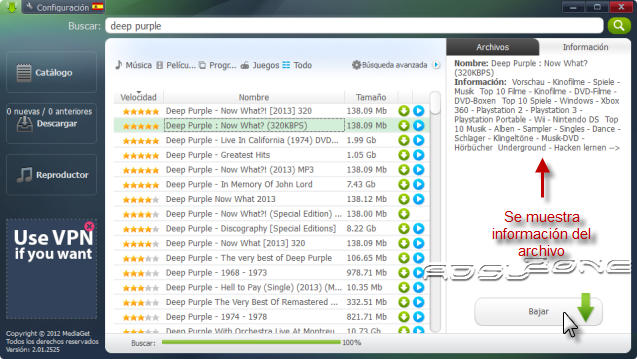

Hoy en día podemos encontrar una gran multitud de clientes de descarga de todo tipo, desde gestores para descargar archivos de servidores web (como Jdownloader), hasta aplicaciones para descargar de la red torrent (como uTorrent o Transmission) y aplicaciones completas que desde las que podemos buscar, reproducir y descargar todo el contenido que queramos, como es el caso de MediaGet.

MediaGet es una aplicación gratuita para Windows, macOS y Android que nos ofrece un todo en uno para buscar, reproducir y descargar todo tipo de archivos desde Internet. Esta aplicación es bastante conocida y utilizada ya que nos permite buscar y descargar todo desde un mismo lugar en lugar de tener que utilizar distintas aplicaciones o herramientas.

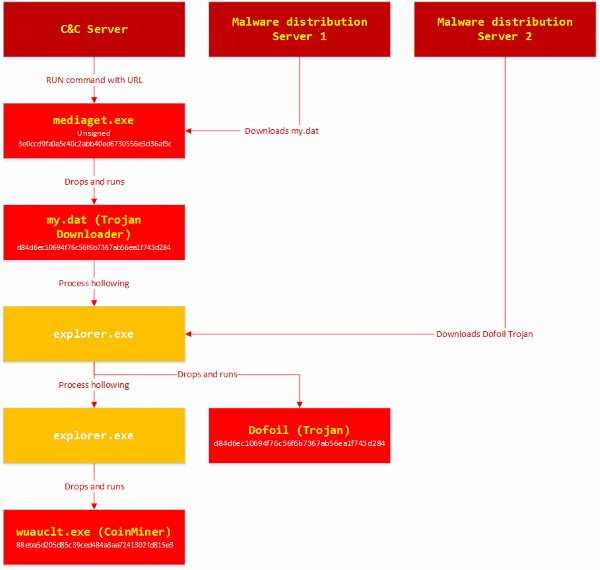

La semana pasada, Windows Defender empezó a alertar sobre una nueva operación de malware que utilizaba este cliente de descargas para distribuir el troyano Smoke Loader. Esta operación llevaba funcionando desde mediados de febrero, y ha pasado desapercibida por todas las empresas de seguridad hasta la semana pasada, cuando se ha dado a conocer gracias al departamento de seguridad de Microsoft.

Los piratas informáticos utilizaban ese troyano principalmente para minar criptomonedas (concretamente Electroneum) utilizando los procesadores de las víctimas. Durante el tiempo que esta amenaza ha estado en activo se ha infectado más de medio millón de ordenadores, todos los usuarios que han descargado la falsa actualización de MediaGet mientras sus servidores estaban comprometidos.

MediaGet se infectó de manera muy parecida a como lo hizo Ccleaner en el pasado

El pasado mes de septiembre de 2017, los servidores de Avast Ccleaner eran víctimas de un ataque informático y se utilizaban para distribuir a los usuarios versiones de este software de limpieza con un malware, firmado digitalmente, en su interior.

Según Microsoft, la técnica utilizada en esta ocasión es muy parecida a la vista en aquel entonces. Los piratas informáticos consiguieron conectarse a los servidores de MediaGet a mediados de febrero, consiguiendo reemplazar el instalador original de este cliente de descargas por uno modificado con una puerta trasera. Para evitar ser detectada la puerta trasera, los piratas informáticos se aprovecharon de un certificado digital robado, igual que con Ccleaner.

Cuando los usuarios descargaban estas versiones modificadas, automáticamente dejaban sus ordenadores a merced de los piratas informáticos. Así, el 1 de marzo de 2018, estos piratas comenzaron a distribuir el malware a todos los usuarios a través de la puerta trasera oculta en este cliente de descargas.

Por suerte, el malware elegido minaba criptomonedas. Si en vez de eso se hubiese utilizado un ransomware indetectable, el daño podría haber sido mucho peor.

Cómo proteger nuestro ordenador si tenemos instalado MediaGet

Windows Defender ya ha detectado la amenaza y es capaz de eliminarla de los sistemas afectados. Poco a poco, los demás antivirus irán actualizándose para ir detectando y eliminando también esta amenaza.

Además de eliminar el malware con un antivirus, es muy importante acabar también con la puerta trasera utilizada por los piratas informáticos, y para ello, la mejor opción que tenemos es eliminar por completo de nuestro ordenador la versión vulnerable de MediaGet, analizando el sistema para asegurarnos de que no queda ningún rastro de amenaza una vez eliminado este.

Al ser solo un malware que minaba criptomonedas, los datos personales y privados de los usuarios no se han visto comprometidos, al menos aparentemente.

¿Eres usuario de MediaGet? ¿Descargaste la versión vulnerable?

Via: www.redeszone.net

Reviewed by Zion3R

on

12:03

Rating:

Reviewed by Zion3R

on

12:03

Rating: