lanGhost: un backdoor en tu Raspberry Pi controlado mediante Telegram

Un ejercicio típico de Red Team es llevar a cabo una intrusión física dejando conectado a la red interna de una empresa un dispositivo que hará los labores de backdoor evadiendo así la seguridad perimetral y atacando "desde dentro".

Imagina además que ese dispositivo, por ejemplo una Raspberry Pi, puede ser controlado directamente mediante Telegram. Gracias a David Schütz y su herramienta lanGhost es muy fácil hacerlo: una serie de scripts que implementan un conjunto de ataques que pueden ser controlados mediante un bot de Telegram. ¿Suena bien, verdad? Pues vamos a probarlo!

Lo primero que haremos es crear el bot como siempre llamando a BotFather:

Ahora accederemos a la RPi y ejecutaremos los siguientes comandos:

$ sudo apt update && sudo apt install python3 python3-pip

$ git clone https://github.com/xdavidhu/lanGhost

$ cd lanGhost

$ sudo ./setup.py

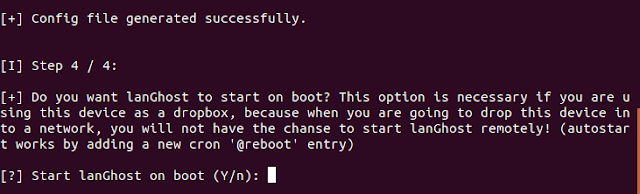

A continuación tendremos que seguir 4 sencillos pasos para completar la instalación:

Si seleccionamos en el paso 4/4 el inicio automático, la RPi estará completamente configurada para iniciar lanGhost al arrancar y enviarte un mensaje en Telegram con el texto:

Ya lo tenemos, simplemente lo conectamos a la red de destino enchufando el cable Ethernet en la RPi y conectando la energía a través de un micro USB y ¡listo!

lanGhost también puede funcionar a través de WiFi, pero primero tendremos que configurar wpa_supplicant para conectarse a la red automáticamente. Tener en cuenta también que lanGhost no está configurada para ser silenciosa, cualquiera que monitorice el tráfico puede ver los paquetes ARP!

Comandos disponibles

Imagina además que ese dispositivo, por ejemplo una Raspberry Pi, puede ser controlado directamente mediante Telegram. Gracias a David Schütz y su herramienta lanGhost es muy fácil hacerlo: una serie de scripts que implementan un conjunto de ataques que pueden ser controlados mediante un bot de Telegram. ¿Suena bien, verdad? Pues vamos a probarlo!

Lo primero que haremos es crear el bot como siempre llamando a BotFather:

Ahora accederemos a la RPi y ejecutaremos los siguientes comandos:

$ sudo apt update && sudo apt install python3 python3-pip

$ git clone https://github.com/xdavidhu/lanGhost

$ cd lanGhost

$ sudo ./setup.py

A continuación tendremos que seguir 4 sencillos pasos para completar la instalación:

Si seleccionamos en el paso 4/4 el inicio automático, la RPi estará completamente configurada para iniciar lanGhost al arrancar y enviarte un mensaje en Telegram con el texto:

lanGhost started! 👻Ya lo tenemos, simplemente lo conectamos a la red de destino enchufando el cable Ethernet en la RPi y conectando la energía a través de un micro USB y ¡listo!

lanGhost también puede funcionar a través de WiFi, pero primero tendremos que configurar wpa_supplicant para conectarse a la red automáticamente. Tener en cuenta también que lanGhost no está configurada para ser silenciosa, cualquiera que monitorice el tráfico puede ver los paquetes ARP!

Comandos disponibles

/scan - Scan LAN network

/scanip [TARGET-IP] - Scan a specific IP address.

/kill [TARGET-IP] - Stop the target's network connection.

/mitm [TARGET-IP] - Capture HTTP/DNS traffic from target.

/replaceimg [TARGET-IP] - Replace HTTP images requested by target.

/injectjs [TARGET-IP] [JS-FILE-URL] - Inject JavaScript into HTTP pages requested by target.

/spoofdns [TARGET-IP] [DOMAIN] [FAKE-IP] - Spoof DNS records for target.

/attacks - View currently running attacks.

/stop [ATTACK-ID] - Stop a currently running attack.

/restart - Restart lanGhost.

/reversesh [TARGET-IP] [PORT] - Create a netcat reverse shell to target.

/help - Display the help menu.

/ping - Pong.

Escaneando la red (/scan o /scanip)

Capturando tráfico de un objetivo (/mitm)

Falsificando un nombre DNS (/spoofdns)

Shell reversa (/reverse)

Más demos (vídeos)

https://github.com/xdavidhu/lanGhost/blob/master/DEMOS.MD

Proyecto

https://github.com/xdavidhu/lanGhost

Via: www.hackplayers.com

lanGhost: un backdoor en tu Raspberry Pi controlado mediante Telegram

Reviewed by Zion3R

on

8:04

Rating:

Reviewed by Zion3R

on

8:04

Rating:

Reviewed by Zion3R

on

8:04

Rating:

Reviewed by Zion3R

on

8:04

Rating: