DNS Rebinding ¿es tu red es vulnerable a este peligroso ataque?

DNS Rebinding, un nuevo concepto que vamos a tener muy presente debido a que se ha convertido en el último gran tipo de ataque en ser aprovechado por los ciberdelincuentes. Con este ataque, es posible saltarse firewall, navegar en intranets corporativas, mostrar documentos sensibles y comprometer máquinas internas de la red. Además, supone un importante peligro para muchos dispositivos del Internet de las cosas, como Chromecast o Google Home, por su especial configuración. Así puedes saber si tu red es vulnerable a los peligrosos ataques DNS Rebinding.

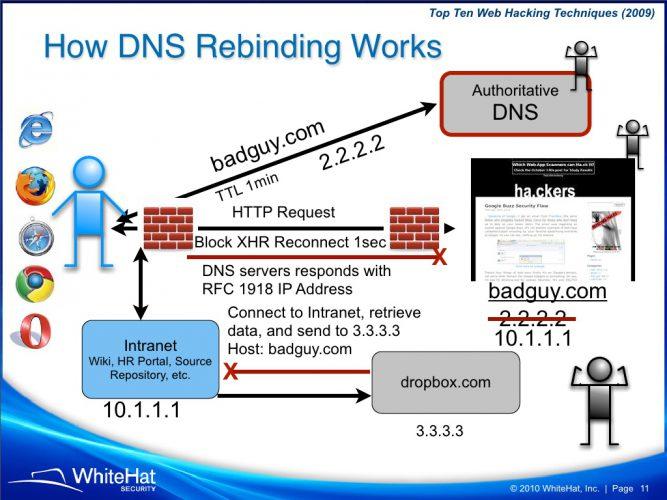

Según explican desde Websecurity, un ataque DNS está basado en DNS de código embebido en páginas web y aprovecha la política del mismo origen de los navegadores. Las peticiones de código embebido de las webs como Javascript, Java o Flash, están limitadas al sitio que las origina. No obstante, con este ataque se puede alterar esa política del mismo origen para acceder en redes privadas.

Uno de los problemas del Internet de las cosas y muchos de sus dispositivos es que no realizan ninguna comprobación de seguridad para conexiones locales. Por ejemplo, en el caso del último fallo detectado en dispositivos Home y Chromecast de Google, todo es debido a que estos no piden autenticación a los comandos ejecutados desde la propia red local.

Al utilizar este tipo de ataque, un tercero podría establecer conexión con los mismos como si estuviera en la red local sin ningún tipo de autenticación. Por ello y hasta que se lancen parches de seguridad para estos y otros dispositivos, es importante saber si tu red es vulnerable a los peligrosos ataques DNS Rebinding.

DNS Rebinding: Así puedes saber si tu red es vulnerable

Gracias a esta web que prueba un ataque DNS Rebinding vamos a poder saber si tenemos dispositivos del Internet de las cosas vulnerables dentro de la red. Se trata de una prueba de concepto que busca fallos de seguridad a este ataque en dispositivos Google Home, Roku, Radio Thermostat, Phillips Hue bridge y Sonos speaker.

DNS 2018, estos son los mejores y los más rápidosAdemás de eso, podemos hacer algunos ajustes en nuestro router. Sin ir más lejos, cambiaremos la contraseña de acceso por defecto al router, “admin” o “1234” en muchísimas ocasiones. También nos recomiendan desactivar UPnP y utilizar una DNS como las de OpenDNS que cuentan con posibilidad de filtrado de IP sospechosas.

Via: www.adslzone.net

Reviewed by Anónimo

on

10:43

Rating:

Reviewed by Anónimo

on

10:43

Rating: