¿Puede la Policía pinchar las llamadas de WhatsApp o Telegram?

En el último año se han destapado diversas grabaciones sensibles relacionadas con la política, las cuales obtenía el comisario Villarejo a través de diversos métodos de espionaje. Además, la Policía o la Guardia Civil pueden tener acceso a llamadas telefónicas si obtienen el permiso de un juez. Sin embargo, ¿puede hacerse lo mismo con las llamadas VoIP de aplicaciones como WhatsApp, Telegram o Skype?

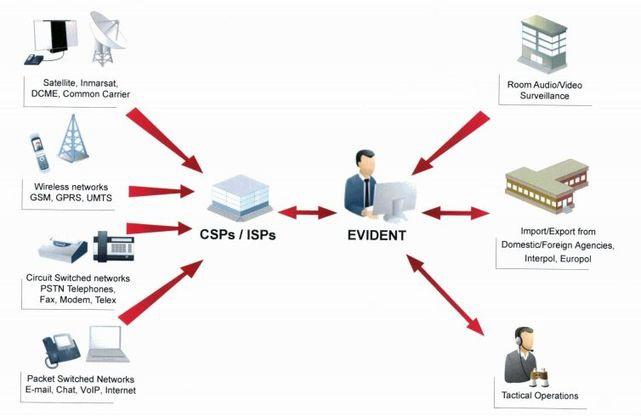

El SITEL o Evident X-Stream solo pueden acceder a contenido sin cifrar

En España ha existido desde 2003 el SITEL, que es el sistema de escuchas telefónicas del Ministerio del Interior, y el cual utilizan la Policía Nacional, la Guardia Civil y el Servicio de Vigilancia Aduanera. Para poder acceder a este sistema, un agente de la Policía Judicial debe realizar la solicitud al juzgado relacionada con una investigación en curso de un delito grave.

A partir de ahí, la operadora recibe la solicitud, la analiza, y procede a efectuar la interceptación de las llamadas del presunto delincuente, dando permiso a una persona legalmente autorizada a realizar las escuchas. Gracias a ello, se pueden escuchar llamadas telefónicas, así como también leer los SMS enviados y recibidos. Fue aprobado por el PP en 2001 (firmado por Rajoy como Ministro de Interior), y puesto en marcha en 2003 por los retrasos en la introducción de los sistemas por parte de los operadores. Paradójicamente, es el sistema que se ha usado en las escuchas de las tramas donde ha participado el PP, como Gürtel.

Sin embargo, con las aplicaciones de mensajería y llamadas VoIP la cosa se ha complicado mucho. Cuando WhatsApp no cifraba los mensajes sí era posible acceder a ellos, pero desde que se usa cifrado tanto en el envío de mensajes como en las llamadas, la Policía no había tenido manera de intervenir esas comunicaciones; ni siquiera con la llegada del Evident X-Stream.

Evident X-Stream solo sucumbe ante el cifrado

Este sistema está en funcionamiento, supuestamente, desde 2017, y sustituye al SITEL, que había quedado obsoleto con la llegada de WhatsApp, Facebook, Skype o Telegram. Sobre este sistema no se conoce mucho, pero técnicamente puede recopilar llamadas, SMS, conversaciones de chat, historial de navegación, mensajes escritos en Internet, emails, llamadas a través de VoIP, archivos descargados, etc. Además, puede hacer Deep Packet Inspection, analizando paquete a paquete las comunicaciones enviadas y recibidas por una persona, de manera similar a KeyScore, usado por la NSA.

Sin embargo, toda comunicación que vaya cifrada por la red no puede romperse. Por ello, las comunicaciones realizadas por HTTPS en la red, los mensajes de chat o las llamadas VoIP cifradas en las aplicaciones de mensajería no podrán ser interceptadas, pero todo lo demás sí.

De hecho, Telegram tiene una función curiosa cuando se realiza una llamada, y es que aparecen cuatro emojis que cambian con cada llamada en la parte superior derecha de la pantalla, y la otra persona debe tener los mismos en su pantalla. De no ser así, implicaría que alguien está accediendo a la llamada, por lo que, si queréis comprobar que nadie está “pinchando” esa llamada, preguntad al interlocutor si tiene esos mismos emojis que vosotros.

Lo que sí permitían tanto el SITEL como Evident X-Stream actualmente es obtener un informe de una persona, recopilando llamadas y archivándolas, o crear un historial de ubicación en función de dónde haya estado esa persona, además de con quién ha hablado. También ofrece alertas en tiempo real cuando se recibe una llamada (al más puro estilo The Wire). Para las llamadas también puede usarse un IMSI Catcher, que puede degradar la red usada a 2G y aprovechar vulnerabilidades para espiar las llamadas, tal y como usó el propio Villarejo.

Via: www.adslzone.net

Reviewed by Anónimo

on

11:57

Rating:

Reviewed by Anónimo

on

11:57

Rating: