¿Tienes Una CPU Intel? Así Puedes Comprobar Si Es Segura O Vulnerable A Todos Los Fallos De Seguridad

Seguro que todos recordamos a Meltdown y Spectre, las dos peores vulnerabilidades en la historia de la informática que pusieron en 2018 en jaque la seguridad de prácticamente cualquier equipo informático la tener su naturaleza en las propias arquitecturas de los procesadores. La ejecución especulativa de Intel nunca ha sido una buena idea, y desde la llegada de estas dos vulnerabilidades, y sus decenas de variantes, menos. Y esta mala idea vuelve a convertirse en una pesadilla para los usuarios con ZombieLoad, Fallout y Rogue In-Flight Data Load, los nuevos fallos de seguridad que afectan a estas CPUs.

Ayer mismo pudimos conocer ZombieLoad, una de las 3 nuevas vulnerabilidades que afectan a los procesadores Intel (junto con RIDL y Fallout) que se pueden explotar a través de la ejecución especulativa de estas CPUs. Estas vulnerabilidades se pueden utilizar muy fácilmente para robar contraseñas del PC, claves criptográficas o cualquier tipo de información que pase por el procesador y se almacene en el búfer de la CPU.

Este conjunto de vulnerabilidades ha sido catalogados como Microarchitectural Data Sampling (MDS) y en total se les ha asignado 4 códigos CVE diferentes:

- CVE-2018-12126 – Microarchitectural Store Buffer Data Sampling (MSBDS)

- CVE-2018-12130 – Microarchitectural Fill Buffer Data Sampling (MFBDS)

- CVE-2018-12127 – Microarchitectural Load Port Data Sampling (MLPDS)

- CVE-2019-11091 – Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

Desde ayer mismo, una actualización del microcódigo y los parches para los sistemas operativos han empezado a llegar a todos los usuarios con el fin de protegerlos de estas vulnerabilidades, aunque su mitigación implica, de nuevo, una notable pérdida de rendimiento de entre un 3% y un 9%, aunque se pueden dar pérdidas de hasta el 20% dependiendo del tipo de procesador.

Para protegernos de estas vulnerabilidades debemos asegurarnos de descargar e instalar los últimos parches de seguridad para nuestros sistemas operativos, ya que incluirán los microcódigos para actualizar nuestras CPUs. Además, es recomendable comprobar periódicamente si tenemos nuevas BIOS para las placas base y, de ser así, instalarlas para protegernos mejor de estos fallos de seguridad.

Cómo comprobar si nuestro ordenador es vulnerable a estos, u otros, fallos de los procesadores Intel

Si somos usuarios de AMD lo primero que debemos tener en cuenta es que no vamos a ser vulnerables a estos nuevos fallos de seguridad porque los nuevos fallos MDS son exclusivos de la arquitectura Intel. De todas formas, los usuarios de AMD no tienen nada que celebrar, ya que esta arquitectura tiene también sus propios fallos catastróficos a nivel de arquitectura que ponen en peligro la seguridad de los usuarios.

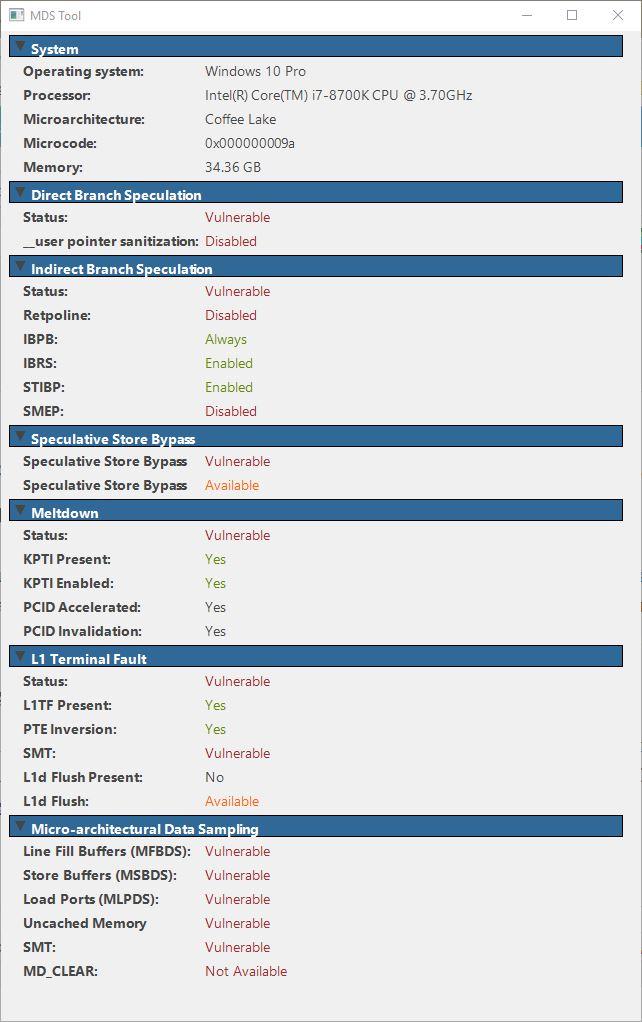

Si tenemos un procesador Intel, para comprobar si somos vulnerables o estamos ya protegidos de estos fallos de seguridad, lo único que debemos hacer es descargar la herramienta MDS Tool desde el siguiente enlace y ejecutarla en nuestro PC.

En la parte inferior de la ventana vamos a encontrarnos con un nuevo apartado dedicado especialmente a los nuevos fallos MDS de los procesadores Intel, y podremos ver si somos vulnerables o si los últimos parches de seguridad nos han protegido.

Esta aplicación también nos mostrará información sobre las otras vulnerabilidades de los procesadores Intel, pudiendo saber si somos o no vulnerables a esos fallos.

En caso de que nos aparezca como «vulnerable» tendremos que asegurarnos de estar utilizando un sistema operativo actualizado, como Windows 10, además de haber instalado las últimas actualizaciones de seguridad para mitigar estas vulnerabilidades.

¿Hay otra forma de protegernos de todas estas vulnerabilidades de los procesadores Intel?

Por desgracia, no. Todos los fallos que han aparecido desde Meltdown están relacionados con la ejecución especulativa, una «trampa» que introdujo Intel en sus procesadores hace casi 8 años con la cual mejoraba el rendimiento a base de no comprobar correctamente la información que pasa por él.

Al ser un fallo a nivel de arquitectura, aunque compremos una nueva CPU esta seguirá siendo vulnerable, aunque el fallo vendrá mitigado a nivel de microcódigo. Corregir a nivel de arquitectura estos fallos de seguridad llevará a Intel entre 3 y 5 años, y hasta entonces todo seguirá siendo vulnerable, aunque con su correspondiente parche.

Si queremos, podemos dar una oportunidad a AMD, aunque como os hemos mostrado antes su arquitectura tampoco está libre de fallos similares. Incluso ARM tiene sus propios fallos de seguridad a nivel de arquitectura (Spectre).

Por desgracia, no hay ninguna posibilidad de elegir un procesador moderno que sea totalmente seguro.

Via: www.redeszone.net

Reviewed by Anónimo

on

5:02

Rating:

Reviewed by Anónimo

on

5:02

Rating: