Herramientas Open Source Para Adoptar DevSecOps

En este artículo técnico Sumit (Sid) Siddarth, director de NotSoSecure, nos muestra que DevSecOps no cuesta una fortuna. Como explica, las empresas pueden hacer uso de las herramientas open-source libremente disponibles para mejorar su postura hacia la seguridad del software.

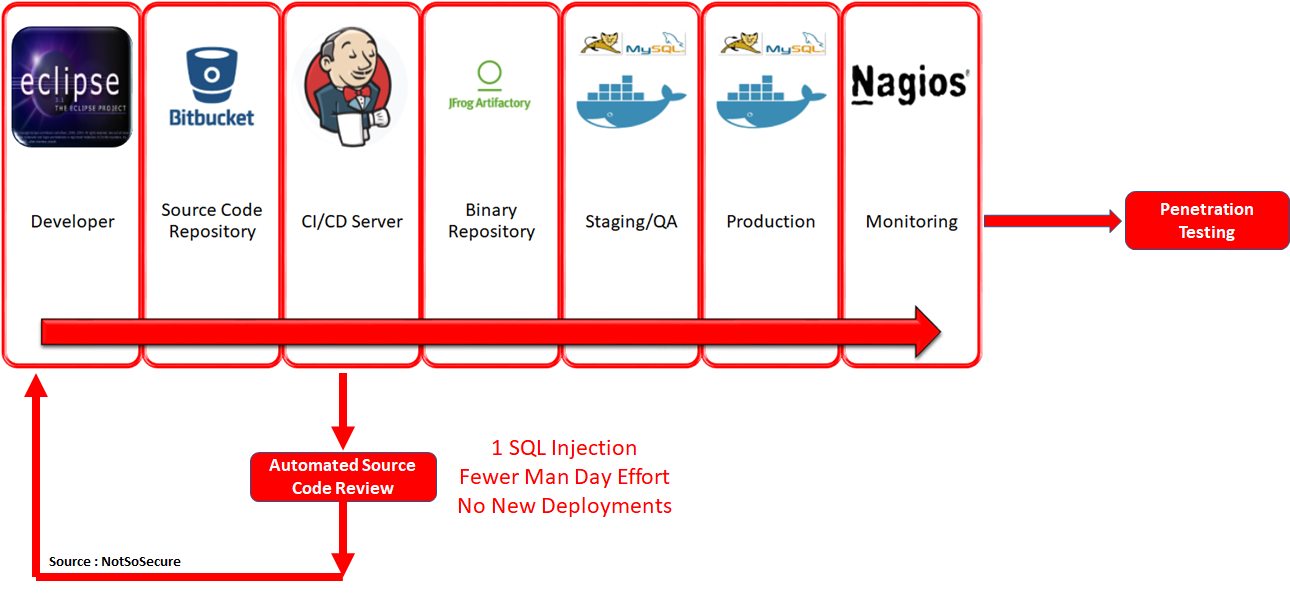

Actualmente, DevOps permite a las empresas desplegar cambios a entornos de producción a velocidades ultrarápidas. Hay muchas maneras de hacerlo, pero un proceso DevOps típico sería algo así:

- Un desarrollador escribe el código usando cualquier entorno de desarrollo de su elección y lo sube a un repositorio de código centralizado.

- El código se combina en el repositorio con el objetivo de versionarlo.

- Entonces, el servidor de CI/CD descarga el código del repositorio de código centralizado y paquetiza los artefactos/binarios construidos.

- Estos artefactos/binarios son entonces subidos a un repositorio de binarios.

- Estos artefactos/binarios son entonces descargados del repositorio para ser desplegados en los servidores de preproducción y producción, que son levantados utilizando docker.

- Se monitoriza la disponibilidad del servicio regularmente.

Si utilizamos las herramientas y entornos para ilustrar un proceso típico de DevOps, sería algo parecido a la imagen siguiente. Las herramientas variarán para cada empresa, pero el proceso representado aquí y en el resto del artículo sería más o menos el mismo. Una vez la aplicación está operando en un entorno de producción o preproducción, es habitual planificar un test de penetración. Imagina un escenario en el que una aplicación en producción está siendo testeada y se detecta una vulnerabilidad de alto riesgo, como una SQL injection. En ese caso, el equipo deberá volver a ejecutar todo el Pipeline DevOps entero para solucionar este problema. Algo que requiere mucho tiempo y, claramente, no es la mejor manera de resolver el problema.

Entonces, ¿qué pasa si acercamos un poco más la seguridad al ciclo de desarrollo incorporando un test de seguridad dentro del pipeline DevOps? Por ejemplo, con la ayuda de un escáner de código Open Source se habría detectado fácilmente la SQL Injection en una etapa temprana del desarrollo y se habría arreglado incluso antes de empaquetar el código:

Contenidos:

- Introducción

- Añadir seguridad a la mezcla

- Beneficios e implicaciones de "desplazar a la izquierda"

- Puntos de contacto para el security testing

- Herramientas

- Hooks previos a la subida de código

- Gestión de secretos

- Análisis de composición

- Static Analysis Security Testing (SAST)

- Testeo de seguridad de análisis dinámico

- Seguridad en Infrastructure as Code

- Vulnerability Assessment (VA)

- Compliance as Code

- Gestión de vulnerabilidades

- Alertas y monitorización

- Resumen y conclusiones

Via: blog.segu-info.com.ar

Reviewed by Anónimo

on

16:08

Rating:

Reviewed by Anónimo

on

16:08

Rating: