Windows, Teams, Ubuntu, Firefox, Safari, VirtualBox Y Tesla Caen En Pwn2Own 2022

Este año se celebró el 15º aniversario del concurso Pwn2Own Vancouver. Esta edición reunió a 17 concursantes que intentaron explotar 21 objetivos en múltiples categorías. Y una de las firmas de software con más errores descubiertos ha sido el gigante de Redmond. Durante el concurso, los investigadores de seguridad han tenido que analizar navegadores web, software de virtualización, escalamiento local de privilegios, servidores, comunicaciones empresariales y automóviles.

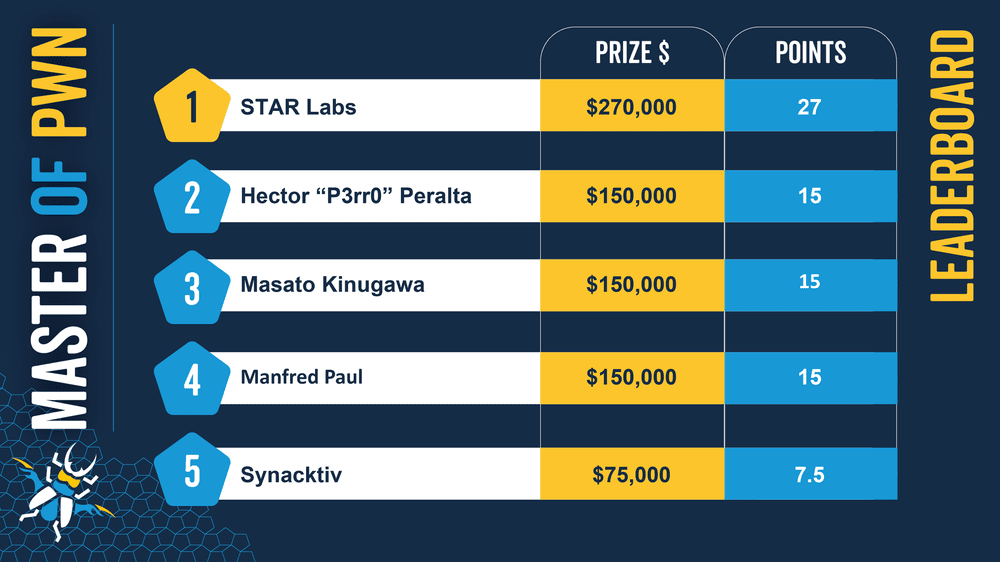

Los participantes consiguieron explotar con éxito 16 fallos Zero-Day para hackear varios productos, entre ellos el sistema operativo Windows 11 de Microsoft y la plataforma de comunicación Teams . Los organizadores del evento llegaron a repartir 1.115.000 dólares entre quienes consiguieron realizar estos descubrimientos.

En este caso se pudo explotar un fallo de configuración inadecuado y otro de los equipos participantes descubrió además una cadena de exploits de cero clicks de 2 fallos (inyección y escritura arbitraria de archivos). En una tercera ocasión, otro de los participantes explotó una cadena de 3 bugs de inyección, desconfiguración y escape de sandbox dentro de Teams. Cada uno de ellos ganó 150.000 dólares por demostrar con éxito sus fallos de día cero o Zero-day en Microsoft Teams.

STAR Labs team (Daniel Lim Wee Soong, Poh Jia Hao, Li Jiantao, y Ngo Wei Lin), un grupo que destacó en el evento, ganó 40.000 dólares adicionales tras elevar los privilegios en un sistema que ejecutaba Windows 11 utilizando una debilidad de Use-After-Free y otros 40.000 dólares adicionales al lograr una escalada de privilegios en Oracle Virtualbox.

En el segundo día, otro de los participantes demostró con éxito dos errores (contaminación de prototipos y validación de entrada inadecuada) para hackear Mozilla Firefox y una escritura fuera de banda en Apple Safari. Ubuntu Desktop, el sistema de infoentretenimiento del Tesla Model 3 (con Sandbox Escape) y Ethernet de diagnóstico (con Root Persistence), fueron otros programas con exploits Zero-Day.

Una vez demostradas y reveladas las vulnerabilidades de seguridad durante Pwn2Own, los proveedores de software y hardware tienen 90 días para desarrollar y publicar correcciones de seguridad para todos los fallos notificados.

Fuente: BC

Via: blog.segu-info.com.ar

Reviewed by Zion3R

on

9:22

Rating:

Reviewed by Zion3R

on

9:22

Rating: