DogWalk: Vulnerabilidad En Windows Aprovecha Archivos "Diagcab"

La vulnerabilidad DogWalk la descubrió el investigador de seguridad Imre Rad en enero de 2020, hace más de 2 años y tuvo como respuesta por parte de Microsoft que no era un problema de seguridad. "DogWalk" afecta a todas las versiones desde Widows 7 y Windows server 2008 en adelante.

"Hay una serie de tipos de archivos que pueden ejecutar código de esa manera, pero técnicamente no son 'ejecutables'", dijo el gigante tecnológico en ese momento. Y varios de estos se consideran inseguros para que los usuarios los descarguen o reciban en el correo electrónico, incluso '.diagcab' está bloqueado de forma predeterminada en Outlook en la web y en otros lugares. El razonamiento de los de Redmon fue que los archivos de diagnóstico de sistemas no son técnicamente ficheros ejecutables, aunque realmente sí ejecutan código.

Otros productos populares como Google Chrome, Mozilla Firefox o Thunderbird simplemente muestran el cuadro de diálogo estándar de abrir y ejecutar cuando ven archivos .diagcab. En realidad, incluso Microsoft Edge. El uso de uno de estos navegadores para leer correos electrónicos en una plataforma basada en la web es probablemente el mayor vector de ataque de esta vulnerabilidad, especialmente dado que los usuarios de esas plataformas están acostumbrados al filtrado previo de alta calidad de los correos electrónicos recibidos.

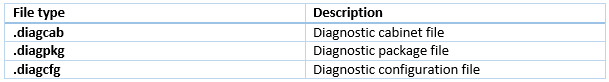

El software detrás de la tecnología "Troubleshooters" se llama Microsoft Support Diagnostics Tool y se encuentra en %WINDIR%\System32\msdt.exe. Está asociado a los siguientes tipos de archivos:

Esta doble consideración es un problema, y aunque algunos programas no descargan los archivos de diagnóstico, los principales navegadores web sí los descargan con un simple aviso, con los problemas que puede llegar a causar.

El investigador de seguridad alerta de la falta de advertencia por parte del sistema operativo, ni en la descarga del fichero, ni en la ejecución del archivo con el potencial código malicioso.

Si bien todos los archivos descargados y recibidos por correo electrónico incluyen una etiqueta Mark-of-the-Web (MOTW) que se usa para determinar su origen y desencadenar una respuesta de seguridad adecuada, Mitja Kolsek de 0patch señaló que la aplicación MSDT no está diseñada para verificar esta marca y por lo tanto, permite que el archivo .diagcab se abra sin previo aviso.

El error es debido a una mala gestión de las rutas del sistema, la cual podría ser aprovechado para ocultar un fichero ejecutable en la carpeta de Inicio de Windows a través de un fichero de diagnóstico del sistema (*.diagcab) especialmente manipulado.

Esto puede desembocar en la ejecución de ficheros ejecutables en el próximo inicio de sesión. "Outlook no es el único vehículo de entrega: dicho archivo es descargado alegremente por todos los principales navegadores, incluido Microsoft Edge, simplemente visitando (!) un sitio web, y solo se necesita un solo clic (o un clic incorrecto) en la lista de descargas del navegador para tener se abrió", dijo Kolsek.

Según Proofpoint, la vulnerabilidad, está siendo activamente explotada por troyanos de robo de información, especialmente Qbot. Junto con la noticia, se ha presentado una PoC y un vídeo de demostración de la vulnerabilidad, así como de la mitigación y un microparche por parte de la empresa opatch.

Fuente: THN

Via: blog.segu-info.com.ar

Reviewed by Zion3R

on

10:11

Rating:

Reviewed by Zion3R

on

10:11

Rating: